WINDOWS SERVER 2008 R2 ADVANCED FIREWALL

Bir ağa yada bilgisayara ( bilgisayarlar topluluğuna) yapılan iletişim farklı şekillerde dizayn edilebilir. Örneğin kaynak/hedef IP adresleri, kaynak/hedef portlar, veri paketlerinin kullandığı protokoller gibi iletişimi düzenleyebileceğimiz farklı seçeneklerimiz mevcuttur. Bu iletişimi düzenlemeye neden ihtiyaç duyarız? Sistemimiz koruma altına almak için, networkümüzde erişilen kaynaklara yapılacak suistimalleri önlemek için vb… sebepleri çoğaltmamız mümkündür. İşte bu sebeplerden ötürü hem iletişimi dizayn etmek hem de mevcut sistemimizi korum altına almak için firewall ( ateş duvarı yada güvenlik duvarı ) kullanırız.

Firewall’lar donanım yada yazılım tabanlı olabilir. Donanım tabanlı olarak birçok marka bulunmaktadır. Yazılım tabanlı olarak ise her zaman olmasa bile çoğu zaman artık hem client tarafında hem de server tarafında işletim sistemine entegre olarak bir firewall gelmektedir.

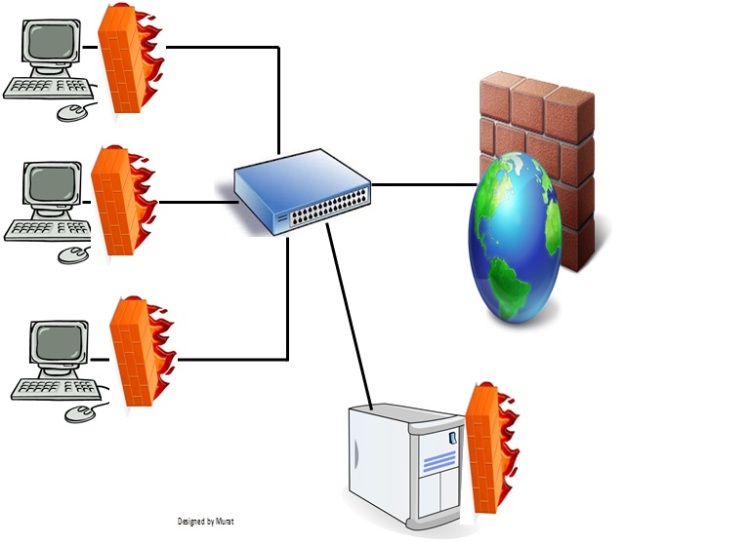

Şekil 1

Firewallar ister donanımsal ister yazılımsal tabanlı olsun ilk başta yerel ağımızın internet çıkışına konumlandırılırlar ki böylelikle tanımlanan kurallara göre yerel ağımıza istemediğimiz paketlerin girmesini ve yerel ağımızdan dış dünyaya yine istemediğimiz paketlerin çıkmasını önlemiş oluruz. Bu şekilde dış dünya ( internet) ile yerel ağımız arasındaki veri iletişimimi kontrol altına almış oluruz fakat yerel ağımızın kendi içindeki güvenliğini sağlamak için ise işletim sistemleri ile birlikte entegre olarak gelen yazılımsal firewallu kullanmamız gerekmektedir. Hem böylelikle yerel ağımızda yer alan önemli sunuculara yetkisiz kişilerin erişmesini engellemiş oluruz hem de yine bizim için önemli olan sunuculara yerel ağımızda dolaşıp duran her paketin gelmesini engellemiş oluruz.

Şekil 2

WINDOWS SERVER 2008 R2 FIREWALL

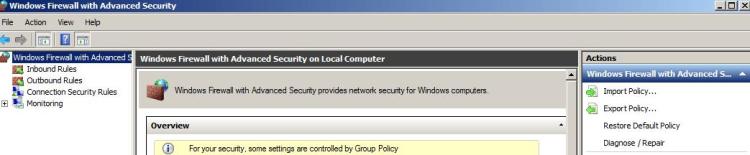

Hemen hemen tüm işletim sistemlerinde olduğu gibi Server 2008 R2 işletim sisteminde de yerleşik bir firewall bulunmaktadır. Windows Firewall with Advanced Security Konsoluna Yönetimsel Araçlar altından ulaşabiliyoruz. İsminden de anlaşılacağı üzere bu konsol ile işletim sistemi üzerinde kendimize ait kurallar oluşturabiliyoruz.

Şekil 3

Windows Firewall with Advanced Security konsolu açıldığında Inbound Rules, Outbound Rules, Connection Security Rules ve Monitoring sekmeleri ile karşılaşırız . Konsolun orta bölümünde mevcut olan üç ayrı profil için ( Domain, Private, Puplic) firewall durumunu ve sağ taraftaki bölmede ise firewall kurallarını içe yada dışa aktarmak ( İmport/Export Policy) için araçlar bulunmaktadır ( 3 numaralı kısım).

Windows Server 2008 / R2’ de de tıpkı Vista ve Seven işletim sistemlerinde olduğu gibi ağ bağlantıları için firewall üç ayrı profile ayrılmıştır. Böylelikle çeşitli senaryolar için çeşitli profilleri uygulayabiliriz. Örneğin Domain Profilde Firewall kapalı tutulurken ( biz sistem yöneticilerin uzaktan müdahale etmesi gerekebilir), Private Profilde firewall açık tutulabilir ( herkesin özel işine karışamayız). Yani farklı bağlantı tipleri için farklı bağlantı kuralları oluşturulabilir.

GELİŞMİŞ YAPILANDIRMA

Gelişmiş yapılandırma için elimizde üç adet araç bulunmaktadır.

– Inbound Rules

– Outbound Rules

– Connection Security Rules

INBOUND/OUTBOUND RULES

Inbound Rules ile bizim firewallumuzu geçerek sistemimize girecek olan bağlantıları (paketleri) belirleriz. Outbound Rules ile ise sistemimizden dış dünyaya gidecek olan bağlantıları (paketleri) belirleriz. Hiçbir ayar yapmasak dahi bu iki kural üzerinde bazı ayarlamalar default (varsayılan) olarak yapılmış durumdadır ve işletim sistemi kurulduğu anda sistem tarafından tanımlanan ayrıcalıklardır.

Şekil 4

Yukarıdaki şekilde Inbound Rules altındaki kurallar görülmektedir. Yeşil ve içinde check işareti olan kuralların aktif olduğunu, giri ve pasif olanların ise etkin durumda olmadığını anlayabiliriz. Yine üst kısımda Profile sekmesinde ise mevcut olan kuralın hangi profilde ne şekilde olduğunu anlayabiliriz. Mesela HTTP ve HTTPS bütün profillerde aktif durumda iken Microsoft Office Outlook sadece Domain Profilinde aktif durumdadır. Action kısmında ise Allow izin ver anlamına gelirken Block ise bağlantıya izin verme anlamına gelmektedir.

Var olan kurallara ( ister inbound ister outbound olsun) bir yenisini eklemek için Inbound/Outbound Rules üzerinde sağ tıklanarak çıkan menüden New Rule seçeneği seçilir.

Şekil 5

Böylece yeni kural oluşturmaya başlayabiliriz. New Rule dedikten sonra karşımıza çıkan pencerede seçim yapmamız gerekmektedir.

Şekil 6

İlk olarak oluşturmak istediğimiz bu kuralın ne tip bir kural olacağını belirlememiz gerekmektedir ve burada karşımıza çeşitli seçenekler çıkmaktadır. Bu seçenekleri inceleyecek olur isek;

– Program: Bu seçenek ile belirlenen programın yarattığı paketleri kontrol ederiz.

– Port: Bu seçenek ile spesifik bir program belirlemeden programdan bağımsız olarak UDP ( User Datagram Protocol) yada TCP ( Transmission Control Protocol) üzerinden gelen paketleri kontrol etmiş oluruz.

– Predefined ( Ön tanımlı): Bu seçenek ile daha önceden tanımlanmış olan bir uygulama için bir kural oluşturabiliriz.

– Custom (Özel): Tüm ayarlamaların yönetici tarafından belirlenebileceği seçenektir.

Biz bütün işlemleri kendimiz yapacağımız için Custom seçeneğini seçerek devam ediyoruz. Bütün özelleştirmeleri kendimiz yapacağız.

Şekil 7

Karşımıza çıkan pencerede uluşturmak istediğimiz bu kural için bir program sınırlandırması olup olmadığını belirtmemiz gerekmektedir. Yani burada All Program dersek bütün programlara uygulanması sağlarız yada Programın Yolunu ( This Program Path) belirtip sadece belirlediğimiz programa uygulanmasını sağlayabiliriz. Services ( hizmetler) kısmında ise yine belirlediğimiz servislere yada bütün servislere bu kuralın uygulanmasını sağlayabiliriz.

Şekil 8

All programs deyip devam ediyoruz. Karşımıza çıkan pencerede kuralın uygulanacağı paketler için protokol ve port belirtmemiz gerekmekte.

Şekil 9

Kuralın uygulanacağı portlar için local port ( çıkış noktası) ve remote port ( uzak noktalar ) için ayrı ayrı tanımlamalar yapabiliyoruz. Port numarasını ve protokol tipini belirledikten sonra kuralın uygulanacağı kaynak ve hedef IP filtrelemesini belirlememiz gerekmekte.

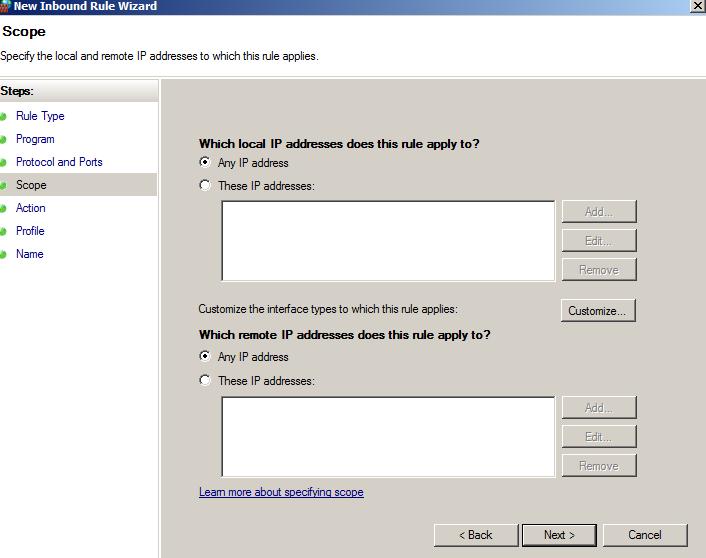

Şekil 10

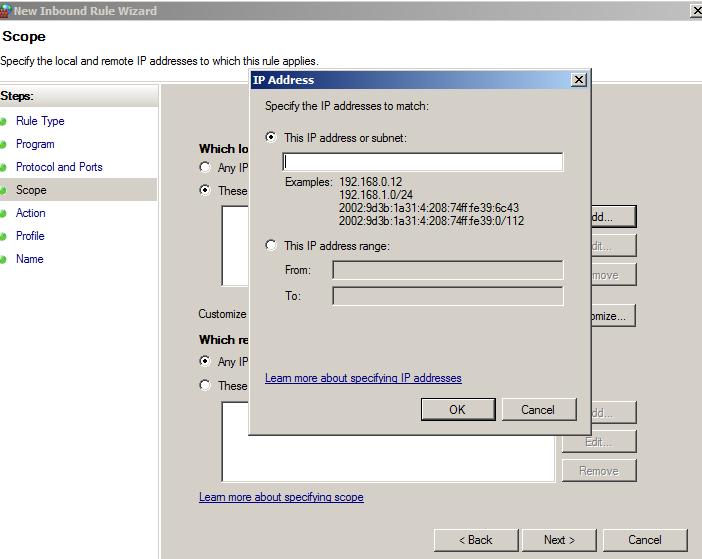

Sadece spesifik bir IP adresi belirleyebileceğimiz gibi bir IP aralığı da belirleyebiliriz.

Şekil 11

Yada özelleştirme yaparak sadece belirli interfacelere uygulanması sağlayabiliriz.

Şekil 12

Yalnız burada dikkat etmemiz gereken bir nokta vardır. IP adresi yada aralığı belirlerken local (yerel) ve remote (uzak) IP adresleri için tanımlama yapabiliyoruz. Uzak IP adreslerini tanımlarken yine belirli bir IP adresi yada belirli bir IP aralığı belirtebiliyoruz. Bunlara ek olarak Predefinied Set of Computers ( Öntanımlı bilgisayar) belirleme imkanımız var.

Şekil 13

Yani tanımlayacağımız kural uzak noktada daha önceden ayarlanmış olan bir bilgisayar olabilir. Yukarıdaki şekilde bu bilgisayarın bir WINS / DHCP/DNS olabileceği gibi seçenekler var. Tanımlamalarımızı yaparak bir sonraki aşamaya geçiyoruz. Bir sonraki aşamada şimdiye kadar tanımlamış olduğumuz paketlere ne yapılacağını belirtmemiz gerekmektedir.

Şekil 14

Burada karşımıza çıkan seçeneklere bakacak olur isek;

– Allow the connection ( bağlantıya izin ver): Belirlediğimiz kurala uyan paketlere şifrelenmemiş dahi olsa izin ver.

– Allow the connection if it is secure ( Bağlantı güvenli ise izin ver): Bu bağlantı sadece IPSec ile şifrelenmiş ise izin ver. Burada bazı seçeneklerimiz var.

– Block the connection ( Bağlantıya izin verme): Tanımladığımız kurala uymayan paketlere izin verme

Kuralımıza izin verip vermeyeceğimizi de belirttikten sonra bu kuralın hangi profillere uygulanacağını belirtiriz.

Şekil 15

Bütün profillere uygulayabileceğimiz gibi sadece bir tanesine de uygulayabiliriz. Örneğin sadece Domain profiline uygulamayı seçer isek sadece domain ortamında iken bu kural geçerli olur. Hangi profile uygulanacağına da karar verdikten sonra kuralımız için bir isim ve açıklama belirtiriz ki diğer yöneticiler ne olduğunu anlayabilsin.

Şekil 16

Gerekli açıklamaları da yaptıktan sonra Finish diyerek kuralımızı tamamlayabiliriz. Son aşamada belirlediğimiz kural aşağıdaki şekilde gözükecektir.

Şekil 17

Böylelikle kural tanımlama işini tamamlamış bulunuyoruz. Aynı işlemleri Outbound Rules tarafında da yapabiliriz. İşlemler aynı olduğu için tekrar etmeyeceğiz.

Bu şekilde ister dışardan gelerek ağımıza girmek isteyen paketleri için ister isek ağımızdan çıkarak dış dünyaya giden paketler için ihtiyaçlarımıza göre kurallar oluşturarak ağımızın güvenliği sağlama imkânımız bulunmaktadır.

Yine firewallumuz üzerinde bulunan kuralları ( sistem tarafından default olarak gelen ve bizim sonradan oluşturduğumuz) Import ( dışardan alma) ve Export ( dışarıya verme) işlemlerini yapabiliriz. Bu işlemleri yapmak çok basit olsa da özellikle dışardan kural alırken çok dikkatli olmamız gerekmekte bizim oluşturduğumuz kurallar bir anda uçabilir. O yüzden bu işlemleri yapmadan önce yedek almamızda fayda var. Peki yedekleme işini nasıl yapacağız?

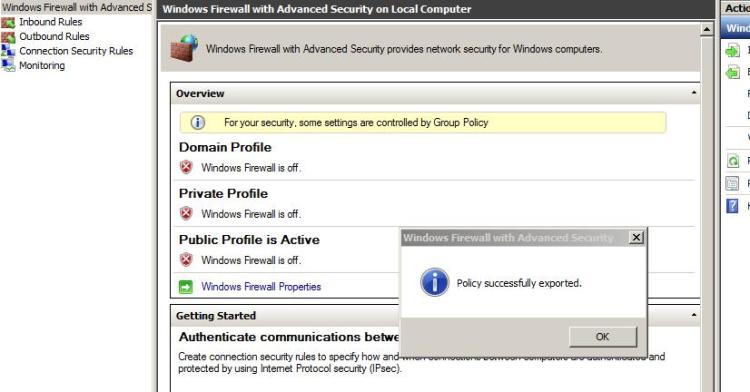

Şekil 18

Yukarıdaki şekilde Export Policy aracını seçerek mevcut kurallarımızı dışa aktararak yedekleme yapabiliriz. Export Policy’e tıkladığımız zaman bize poliçeyi kaydetmek istediğimiz yer sorulur. Bizde kendimize uygun bir isim vererek poliçemizi yedeklemiş oluruz. İşlem başarılı ise Successfully şeklinde bir mesaj alırız. Böylece kurallarımızı yedeklemiş oluruz.

Şekil 19

Import Policy üzerine tıkladığımızda bize bir uyarı mesajı gelmektedir. Bu mesajda kısaca “Hali hazırda var olan poliçenizi kaydedin yoksa üzerine yazılacaktır” denmek isteniyor.

Şekil 20

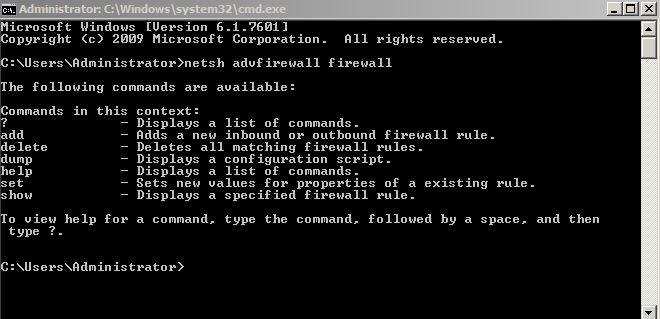

Windows Advanced Firewallu komut satırından da yönetebiliriz. Bunun için kullanmamız gereken komut “Netsh advfirewall firewall” komutudur. Komut çıktısı aşağıdaki gibi olacaktır.

Şekil 21

Şimdilik buraya kadar. Bir sonraki makalemizde IPSec ve Connection Security Rules konularını anlatmaya çalışacağız. Faydalı olması dileğiyle

Murat KOÇAK

IT Professional

Tartışma

Henüz yorum yapılmamış.